日期:2020-03-19 阅读数:1743

勒索软件为政企事业单位带来的影响已有目共睹,自WannaCry事件以来,勒索软件无疑是近年来政企事业单位最关注的安全威胁之一。而更糟糕的是,网络犯罪团伙已开发新的敲诈勒索模式:除了加密,还窃取文件数据,并以此胁迫受害者支付赎金,否则公开或出售被盗数据。

勒索软件攻击新趋势:不交赎金则公开数据

过去,勒索软件一般是加密受害者的数据,以此要求受害者支付赎金来换取解密密钥从而达到勒索的目的。在勒索软件日益肆虐的情况下,除了加强网络的防御能力,不少企事业单位采用数据备份来缓解勒索软件的压力,通过备份数据恢复业务,从而拒绝交赎金。

而当下的一些新型勒索软件在进行攻击时会先窃取受害者的私密数据,如果受害者不支付赎金,攻击者会公开或出售这些被盗数据。这无疑给受害者新增数据外泄的压力,受害者缴纳赎金的概率大幅提高。

最早开启该新模式的是Maze勒索软件。据bleepingcomputer报道,在2019年11月下旬, Maze勒索软件加密了Allied Universal(大型安全人员配置公司)的许多计算机,要求其支付300个比特币(约合230万美元)来解密整个网络,并表示在加密之前已经窃取了受害者的文件,以此来进一步胁迫受害者支付赎金。

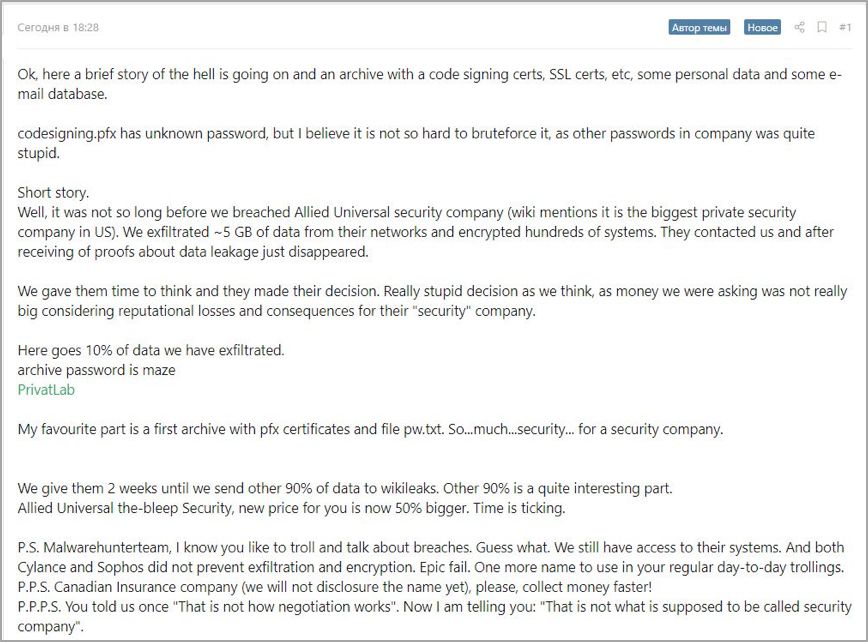

由于Allied Universal拒绝支付赎金,Maze勒索软件运营商在俄罗斯黑客和恶意软件论坛上发布帖子,内容中包含Allied Universal的漏洞信息和指向泄露数据的链接。并威胁称:“我们给他们(Allied Universal)2周时间,到时如果还没收到赎金,将把窃取的剩余90%的数据分发给WikiLeaks”。

▲Maze运营商利用窃密数据公开威胁受害者

随后Sodinokibi、DoppelPaymer等多个勒索软件纷纷效仿。

2020年1月份,Sodinokibi勒索软件团伙直接对外公开知名企业肯尼思·科尔(Kenneth Cole)的员工和财务信息的一些信息,声称窃取了70,000多份包含财务和工作数据的文档,以及超过60,000条公司客户记录。Sodinokibi团伙要求支付赎金,并威胁要公开包含完整转储的被盗数据。

2020年2月份,DoppelPaymer勒索软件团伙更是直接建立“Dopple Leaks”网站专门用来发布已加密且未支付赎金的受害者被盗文件,包括PEMEX(墨西哥国家石油公司)在内的多家单位均被发布到网站上。

勒索软件“升级”带来的影响

从黑客的角度看,过去的勒索攻击,并非百分百受益。少部分受害者可通过备份数据进行业务恢复。此外,受害者即使支付赎金也未必能获得真正的解密密钥,在无法恢复文件的不确定性中,很多受害者决定不支付赎金。

而加密并窃取数据这种新的勒索攻击方式,使得黑客获益的概率更高。一方面,受害者基于数据泄露压力缴纳赎金的概率更高;另一方面,黑客即使收取不到赎金,通过贩卖数据,也能获得不低的收益。

因此,信服君认为,未来主流勒索团伙很可能选择这种新的勒索攻击方式,并且在这一领域持续创新,攻击方式和手段将会变得更加复杂。带窃密功能的勒索攻击将趋于增长,并且成为未来的流行趋势。

在这种新的勒索攻击趋势下,政企事业单位则面临着更大的勒索攻击防范压力。单位一旦被攻击成功,除了勒索导致的经济损失,还面临着机密和敏感文件被公开导致的业务经济损失、商誉损害、法律诉讼等风险。

防范建议

面对新型勒索软件攻击,企业的应对之道无疑是建立更完善的防御能力,防止攻击者完成整个攻击过程。

因此,信服君建议用户采用“立体防护”的方法:在网络层面,进行多层防护措施,在恶意软件传播到系统造成真正损害之前将其阻止。在系统层面,用户可假设恶意软件已经渗透到企业系统的某一层级,然后相应地采取有效措施予以限制其可能带来的进阶影响并加快安全响应速度。

1、在网络层面防止恶意软件传播,建议使用综合型安全网关,并配置对应的安全策略

(1)限制通过网络的文件类型;

(2)设置恶意URL过滤,阻止已知为恶意的网站;

(3)做好文件检测,检查某些协议中的内容是否存在恶意软件;

(4)启用IPS漏洞防御功能,截断病毒的漏洞传输通道;

(5)启用IPS账号爆破防御,对RDP爆破进行拦截,防止病毒通过账号攻击进入企业网络。

2、在系统层面阻止恶意软件运行

假定恶意软件感染了用户的设备,此时应该采取措施防止恶意软件运行。对于每种设备类型和操作系统,所采取的手段也会有所不同,但通常应该使用设备级安全功能,例如:

(1)考虑使用防病毒软件,并保持软件为最新;

(2)在办公套件中禁用或者约束宏,例如禁用或者限制其它脚本环境(例如PowerShell)、避免使用可移动存储,以保护系统免受恶意Office宏的攻击;

(3)尽快安装安全更新,以修复产品中可被利用的漏洞;

(4)如果可以的话,启动对操作系统、应用程序和固件的自动更新;

(5)使用最新版本的操作系统和应用程序以利用最新的安全功能;

(6)配置基于主机的防火墙和网络防火墙,默认情况下不允许入站连接。

上一篇:深信服桌面云aDesk深度解析

下一篇:清明放假通知